기본 원리 : File System ( FAT, NTFS, EXT )

기본 원리 : OS 아티텍트 -> OS가 남긴 흔적 ( Windows 11, 10, 7 / Linux / Mac OS

디지털 포렌식은 Tool - dependent : 분석 툴에 의존 많이 함 (EnCase, FTK, XRY /모바일분야 : MD series, cellibrite )

해킹당한듯? Artitact 분석 ( Encase 이용) -> 분석결과 해석 - > 결론

삭제된 파일 복구 -> HDD ( 복구 용이 ) / SSD ( 복구가 용이하지는 않고 가능 )

휴대폰 포렌식 ( 완전 tool dependent )

5. 파일 분석 기법 ( File analysis )

▶ MS Office 파일 분석

- docx 를 zip으로 바꾸고 압축해제 -> core.xml 확인

- 생성시각, 수정횟수 등이 나옴 / MS office 관련이라는 것 알 수 있음

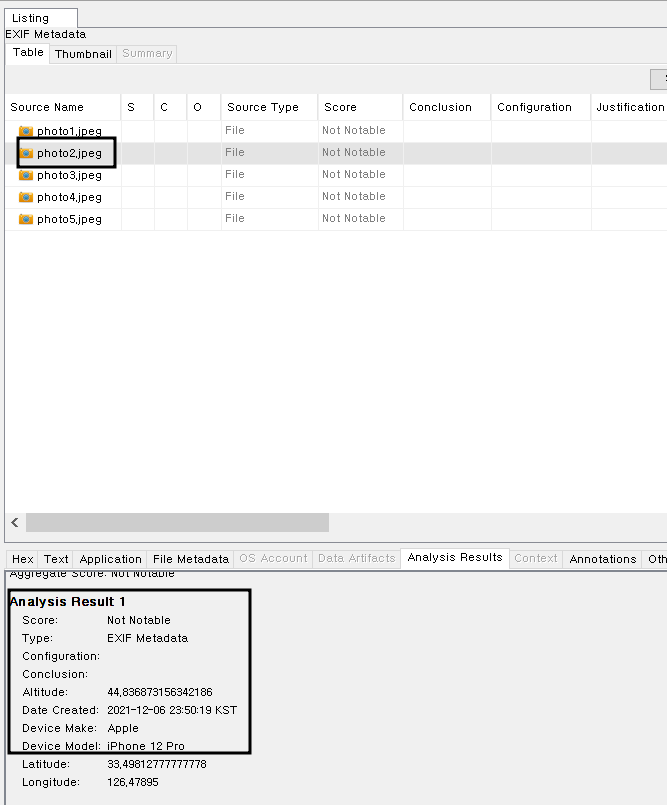

▶ 사진 파일 데이터 확인

- 도구 : Autopsy

- Photos 활용

- Add 눌러 추가하기

- Photo1의 Analysis Result

- 사진정보 분석하면 사진을 찍은사람의 프로파일링 가능 / 데이터 조작이 가능할 수도 있음

- SNS에서는 이런 데이터 지움 /카톡으로 사진 보내면 accept data 지우고 올림 - 사생활 노출되지 않도록

- Photo1의 latitude와 longitude를 카카오 맵에 입력 -> 주변정류장 찾기 가능

- Photo2의 Analysis Result

- Photo2 의 latitude와 longitude를 카카오 맵에 입력 -> 위치 나옴

- 똑같은 장소임

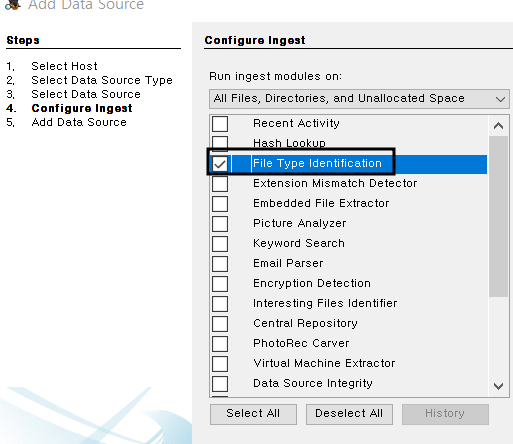

6. 파일의 특징 분석 ( File Signature Analysis )

- 도구 : Autopsy

- data source 생성 -> flie06

- File Type Identification 만 체크

- 파일 시그니처 관련 사이트 https://www.garykessler.net/library/file_sigs.html

File Signatures

ACKNOWLEDGEMENTS The following individuals have given me updates or suggestions for this list over the years: Devon Ackerman, Nazim Aliyev, Marco Barbieri, Vladimir Benko, Arvin Bhatnagar, Jim Blackson, Keith Blackwell, Sam Brothers, David Burton, Alex Cai

www.garykessler.net

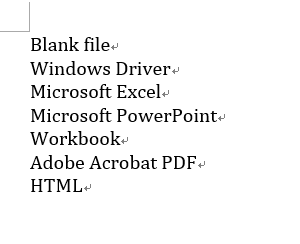

- File1 분석

여기서는 wordprocess로 분석함

- 확장자 확인 위해 복사본 만들고 File1에 확장자 붙이기

- File1 내용

- File2

- File3

- File4

- 프리패치 파일 : 어플리케이션이 시작할 때 : 하드디스크 안에 실행파일 위치 찾아가서 시작부터 끝까지 데이터를 읽어서 메모리로 보냄 -> 실행파일과 관련된 라이브러리 dll 을 읽어 보냄

/ 속도를 빠르게 하기 위해 파일들을 프리패치 파일(pf)로 만들어 빠르게 읽어오게함

/ 프로그램 처음 실행시킬떄 시간이 걸리는데 다시 실행시키면 빨라짐

- File5 : 링크파일

- File6

- File7

- File8

- File9

- File10

- 결과

- 파일 확장자를 변경하는 경우 윈도우는 파일 확장자를 보고 판단함 -> 파일확장자와 시그니처가 맞는지 분석해야함

'등등 > 디지털 포렌식' 카테고리의 다른 글

| 디지털 포렌식 - 2일차 (2) | 2022.05.30 |

|---|---|

| AWK로 로그 분석 (0) | 2022.05.26 |

| 디지털 포렌식 - 1일차 (0) | 2022.05.23 |

| 디지털 포렌식 - 3일차 (2/2) (0) | 2022.05.23 |

| 디지털 포렌식 - 3일차 (1/2) (0) | 2022.05.23 |